Powiązane artykuły

SPARK – oprogramowanie do bezpiecznej komunikacji

Wprowadzenie

Komunikatory internetowe na dobre zagościły w przestrzeni ogólnoświatowej sieci Internet pod wieloma postaciami. Są to dedykowane aplikacje (takie jak wiele lat temu Gadu-Gady, czy obecnie Skype) ale również wersje wykorzystujące technologię WEB (np. Facebook Messenger). Korzystanie z komunikatorów usprawnia komunikację w życiu prywatnym po to, aby być na bieżąco z tym, co się dzieje u naszych przyjaciół czy rodziny?

Ale co w przypadku firm? Czy można sobie pozwolić na dowolny wybór narzędzi?

Przepisy dotyczące ochrony danych osobowych wymagają, aby przetwarzanie danych osobowych było zorganizowane w taki sposób, aby zminimalizować ryzyka dotyczące ich przetwarzania. Trudno zweryfikować jakie zabezpieczenia stosują światowi giganci jak Google, Facebook czy Microsoft gdyż chronią oni takie informacje przed konkurencją.

Nasze rozwiązanie jest przejrzyste. Zapewniamy funkcjonalność komunikowania się między pracownikami naszych klientów i jednocześnie chronimy prywatność użytkowników nie przechowując treści ich korespondencji oraz stosując kryptograficzne zabezpieczenia przesyłanych informacji.

Wady i zalety korzystania z komunikatorów wewnątrz organizacji

zalety stosowania naszego komunikatora

- Całość usługi „Bezpieczny komunikator dla firm” utrzymywana jest przez Open Audit bez dostępu dla dostawców zewnętrznych.

- Klient w każdej chwili może zdecydować o przyszłości kont swoich użytkowników. W przypadku rezygnacji z usługi – usuwamy wszystkie konta użytkowników danego klienta bez możliwości ich odzyskania.

- Ogromna liczba funkcji komunikatora, najważniejsze z nich:

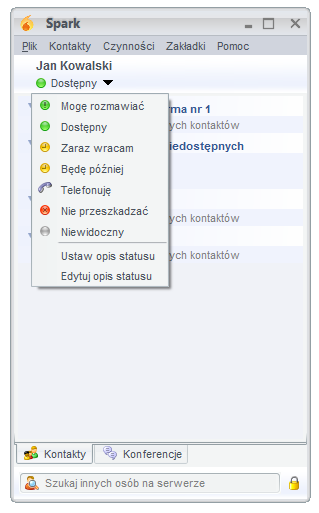

- możliwość ręcznego ustawiania statusu dostępności użytkownika (wolny do rozmowy, dostępny, zajęty, w trakcie rozmowy telefonicznej, nie przeszkadzać, niewidoczny). Ustawiony status jest widoczny dla innych użytkowników;

- możliwość automatycznego ustawiania statusu (np. na niedostępny) użytkownika po określonym czasie jego nieaktywności przy komputerze, co pozwala szybko potwierdzić czy dany użytkownik pracuje przy komputerze;

- możliwość przesyłania plików pomiędzy użytkownikami;

- możliwość tworzenia stałych pokojów konferencyjnych dla poszczególnych zespołów (np. pokoje dedykowane dla kierownictwa firmy, pracowników poszczególnych komórek organizacyjnych lub dla powołanych zespołów roboczych);

- możliwość tworzenia grupowych pokojów konferencyjnych samodzielne przez użytkowników dla wybranych użytkowników;

- możliwość wysyłania wiadomości z serwera do wszystkich użytkowników (np. o awariach);

- możliwość samodzielnej zmiany hasła z poziomu komunikatora;

- Każdy użytkownik ma możliwość komunikowania się ze współpracownikami niezależnie czy są obecnie w biurze, w delegacji czy pracują w domu;

- Zachowanie całkowitej poufności (nikt nie ma dostępu do treści przesyłanych wiadomości).

- Wiadomości nie są przechowywane na serwerze, gdy uczestnicy konwersacji są dostępni „online” w komunikatorze. Wiadomości są przechowywane tylko w sytuacji, gdy jedna ze stron nie jest w danym momencie podłączona do komunikatora. Wiadomości są automatycznie usuwane po odczytaniu ich przez użytkownika po podłączeniu się do systemu.

- Użytkownicy mają możliwość korzystania z komunikatora na komputerach osobistych (firmowych oraz prywatnych), oraz mobilnych (smartfonach).

- Całkowite szyfrowanie komunikacji pomiędzy użytkownikiem komunikatora, a serwerami.

- Możliwość zainstalowania komunikatora przez użytkownika bez konieczności działu informatyków.

- Zapewniamy zgodność z dużą liczbą dostępnych komunikatorów na rynku (wiele z nich jest darmowych) za pomocą protokołu XMPP różnych producentów na różnych platformach (Windows, Linux, JAVA).

Wady stosowania ogólnodostępnych usług komunikacji internetowej

- Brak kontroli nad informacjami o sesjach użytkowników oraz przesyłaną treścią wiadomości pomiędzy komunikatorem, a serwerem.

- Brak kontroli nad przechowywanymi na serwerze informacjami (również treścią wiadomości).

- Brak wpływu na politykę zabezpieczeń dla kont i wiadomości.

- Wsparcie wyłącznie za pośrednictwem oficjalnych kanałów wsparcia (dla usług płatnych).

- Brak pewności co tak naprawdę przechowują dostawcy usług oraz czy nie udostępniają danych użytkowników innym dostawcom usług.

- Brak pewności co się dzieje z danymi użytkowników po zakończeniu świadczenia usługi.

Interfejs użytkownika bezpiecznego komunikatora

Interfejs użytkownika jest bardzo prosty. Został on zaprojektowany w taki sposób, aby jego obsługa nie sprawiała trudności użytkownikom w każdym wieku.

Podstawowe elementy interfejsu użytkownika, to:

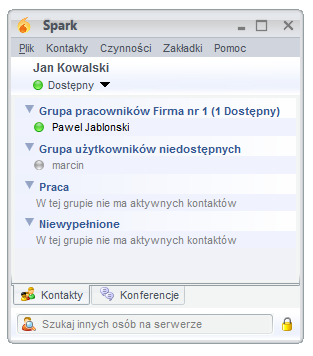

- Okno główne (rys. 1 i 2), w którym wyświetlana jest lista dodanych kontaktów oraz ustawiany jest status obecności użytkownika. W zależności od ustawień aplikacji, użytkownicy mogą być wyświetlani w podziale na grupy (np. pracownicy działu ogólnego, księgowość, kadry itp.). W oknie głównym mogą być wyświetlane również dedykowane pokoje konferencyjne, w których może brać udział wiele osób.

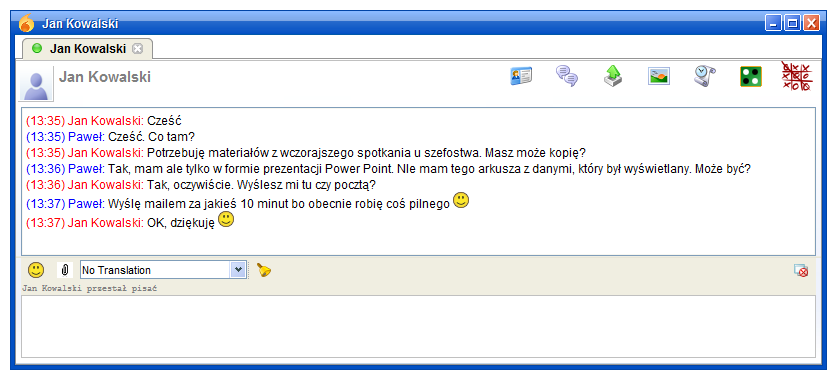

- Okno konwersacji (rys. 3), w którym poszczególni użytkownicy prowadzą rozmowy.

Rysunek 1 Widok listy kontaktów |

Rysunek 2 Ustawianie statusu użytkownika |

Rysunek 3 Widok okna konwersacji

Proof of Concept (PoC)

Proof of Concept jest próbnym (testowym) wdrożeniem danego rozwiązania w celu potwierdzenia czy sprawdzi się ono w danej organizacji. Metoda ta pozwala przetestować klientom narzędzie nie zawierając umowy na świadczenie usługi. Klient po zakończeniu okresu testowania podejmuje decyzję czy jest zainteresowany daną usługą, czy nie bez żadnych konsekwencji.

Umożliwiamy przeprowadzenie PoC w różnych wariantach:

- Wariant 1, w którym utrzymujemy część serwerową po naszej stronie, a po stronie użytkowników (pracowników) klienta są instalowane na komputerach komunikatory komunikujące się z naszymi serwerami. Baza użytkowników po stronie serwerów jest lokalna (nie zintegrowana z Active Directory) i zarządzana przez nas lub przez wskazanego przez klienta pracownika.

- Wariant 2, w którym utrzymujemy część serwerową po naszej stronie integrując ją przez Internet z usługą Active Directory klienta. Na komputerach użytkowników instalowane są komunikatory komunikujące się z naszymi serwerami.

- Wariant 3, w którym instalowana jest infrastruktura serwerowa u klienta (np. w DMZ) wraz z komunikatorami na komputerach użytkowników. Serwery komunikacyjne w tej konfiguracji mogą być zintegrowane z Active Directory.

Niezależnie od wybranego wariantu, pracownicy IT otrzymują od nas szczegółową instrukcję instalacji oraz konfiguracji komunikatora internetowego na stacjach użytkowników.

Zakończenie okresu PoC wiąże się z usunięciem wszystkich danych przekazanych do tego zadania przez naszych klientów z naszych serwerów bez możliwości ich odzyskania.