To próba oszustwa jak wiele innych podobnych w ostatnich latach. Mechanizm oszukiwania jest taki sam. Skusić potencjalną ofiarę do otworzenia specjalnie spreparowanej strony internetowej, która wygląda na prawdziwy serwis zajmujący się daną sprawą. Do tego oszuści wykupują domeny internetowe, aby strona wyglądała „wiarygodnie”. Do tego celu wykorzystywane są nazwy domen ze słowami kluczowymi jak „kurier”, „olx”, „pomoc”, „ratunek”, „112”, „sklep”. Słowa kluczowe zależą od celu przestępców.

Scenariusz oszustwa

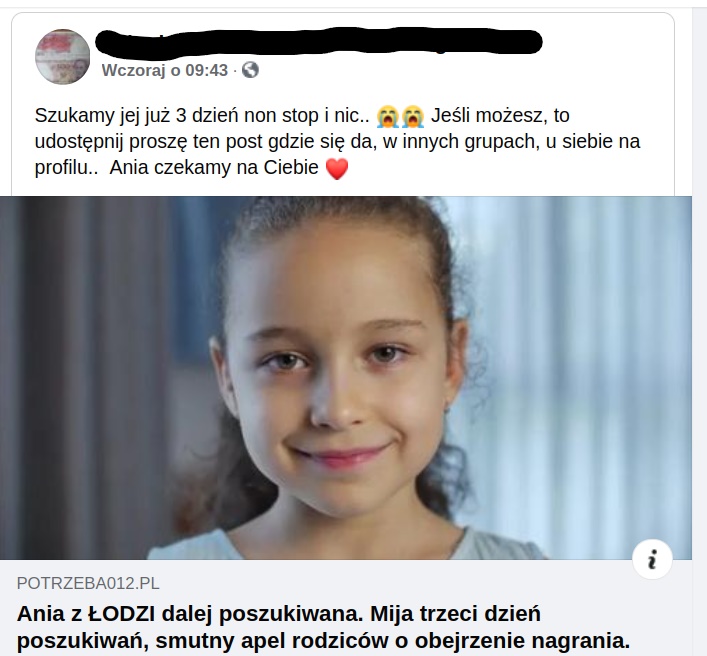

Bardzo częstym wektorem ataku jest odpowiednio spreparowana wiadomość dystrybuowana w mediach społecznościowych. Użytkownicy tych mediów, kierując się dobrymi intencjami bardzo często udostępniają nieświadomie takie wiadomości swoim znajomym lub na grupach, w których uczestniczą. Robi się z tego bardzo szybko „łańcuszek” powiązań i takie wiadomości trafiają w krótkim czasie do dużej grupy odbiorców.

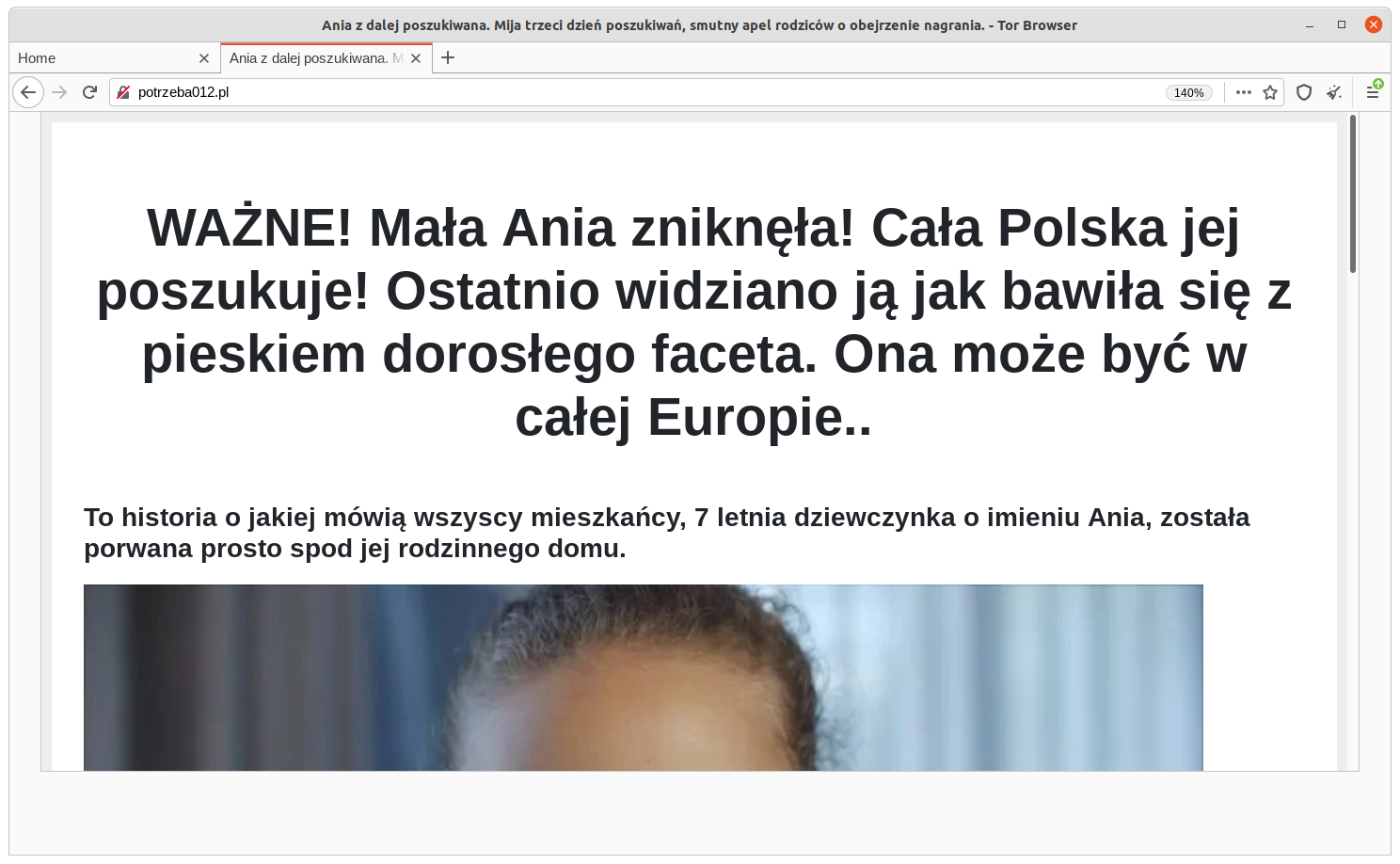

Po kliknięciu w powyższą wiadomość użytkownik dociera do również spreparowanej strony internetowej, która w ocenie użytkownika potwierdza wiarygodność informacji.

Na spreparowanej stronie nie ma rzetelnych informacji. Nie służy ona do zachęcenie ludzi do pomocy w poszukiwaniu dziecka (tak, jak w tym przypadku) lecz do innych celów, o których strona nie informuje z oczywistych względów.

Cel ataku

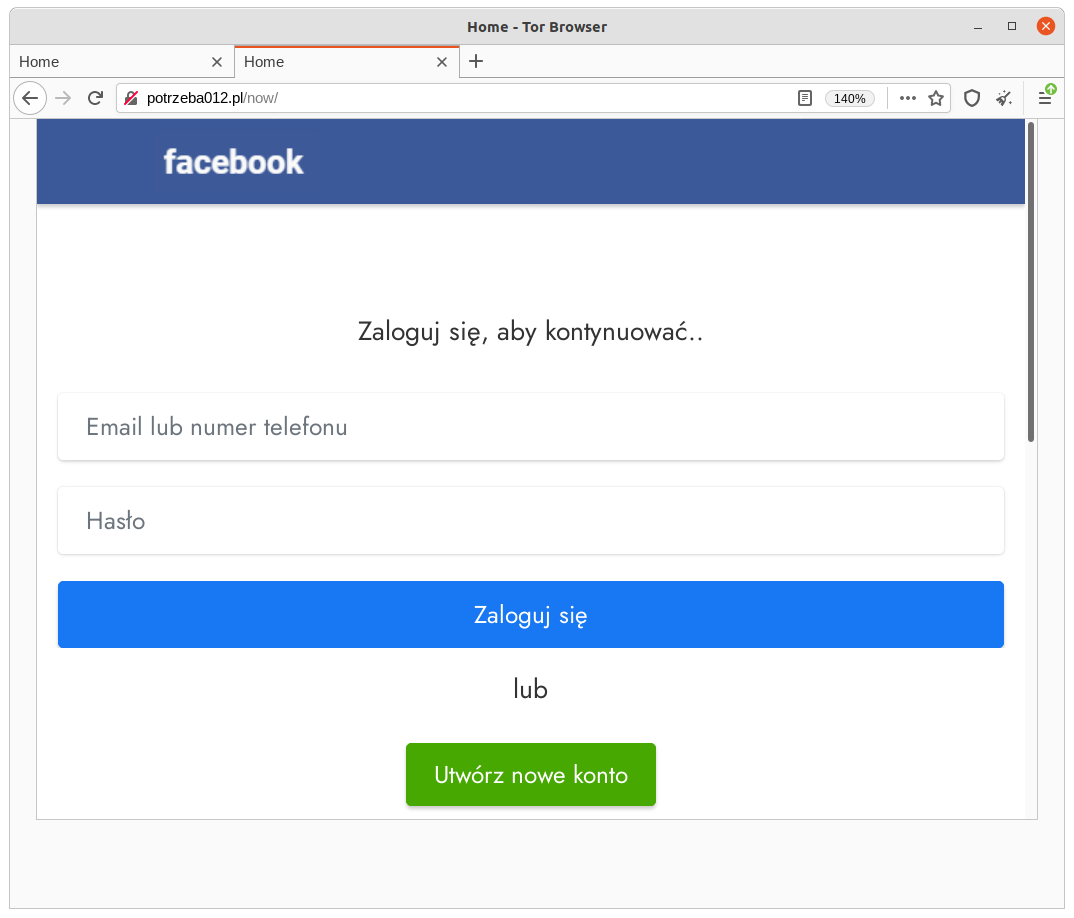

Celem ataku jest pozyskanie (wyłudzenie, kradzież) prywatnych danych użytkownika. Może chodzić o dane uwierzytelniające do banku, serwisu społecznościowego, firmy. W tym przypadku chodzi o wyłudzenie danych uwierzytelniających do serwisu społecznościowego „facebook.com”, prawdopodobnie po to, aby zablokować właściwemu użytkownikowi dostęp do jego konta, podszywać się pod niego w celu dalszych wyłudzeń np. pozyskiwania drobnych pożyczek „od znajomych”.

Po kliknięciu na spreparowanej stronie w „nagrania wideo” obrazującej „zajście”, potencjalna ofiara jest przekierowywana do również spreparowanego formularza logowania udającego serwis społecznościowy. Zabieg ten jest stosowany po to, aby potencjalna ofiara uznała że musi się zalogować po to, aby zobaczyć dalszą część opublikowanego materiału.

To jest ostatni moment, w którym jeszcze nie występuje realne zagrożenie utraty dostępu do konta (jego kompromitacji).

Jeżeli ofiara zdecyduje się podać swoje prawdziwe dane jak login i hasło, w krótkim czasie dojdzie do kompromitacji konta i tym samym straci ona dostęp do niego. Dalsze możliwe ataki to: szantaż na podstawie opublikowanych w serwisie społecznościowym prywatnych informacji (korespondencja prywatna, zdjęcia itp.), próby wyłudzenia pieniędzy od „znajomych”, dalsza dystrybucja fałszywych treści wśród „znajomych” oraz inne metody.

Jak się zabezpieczyć?

Przede wszystkim trzeba być czujnym mając na uwadze, że można paść próbą oszustwa. Należy się upewniać, że hasła podawane są w prawdziwym serwisie internetowym, a komunikacja jest szyfrowana (w tym przypadku przeglądarka internetowa pokazuje, że nie ma szyfrowania więc hasła łatwo można w sieci podsłuchać). W razie wątpliwości można podpytać zaprzyjaźnioną (zaufaną) osobę, która ma doświadczenie w tego typu sytuacjach. Oczywiście można również wykorzystywać mechanizm dwuskładnikowego uwierzytelniania w serwisach internetowych, ale nie zapewnia on całkowitej gwarancji bezpieczeństwa w takich przypadkach.

Kilka faktów technicznych

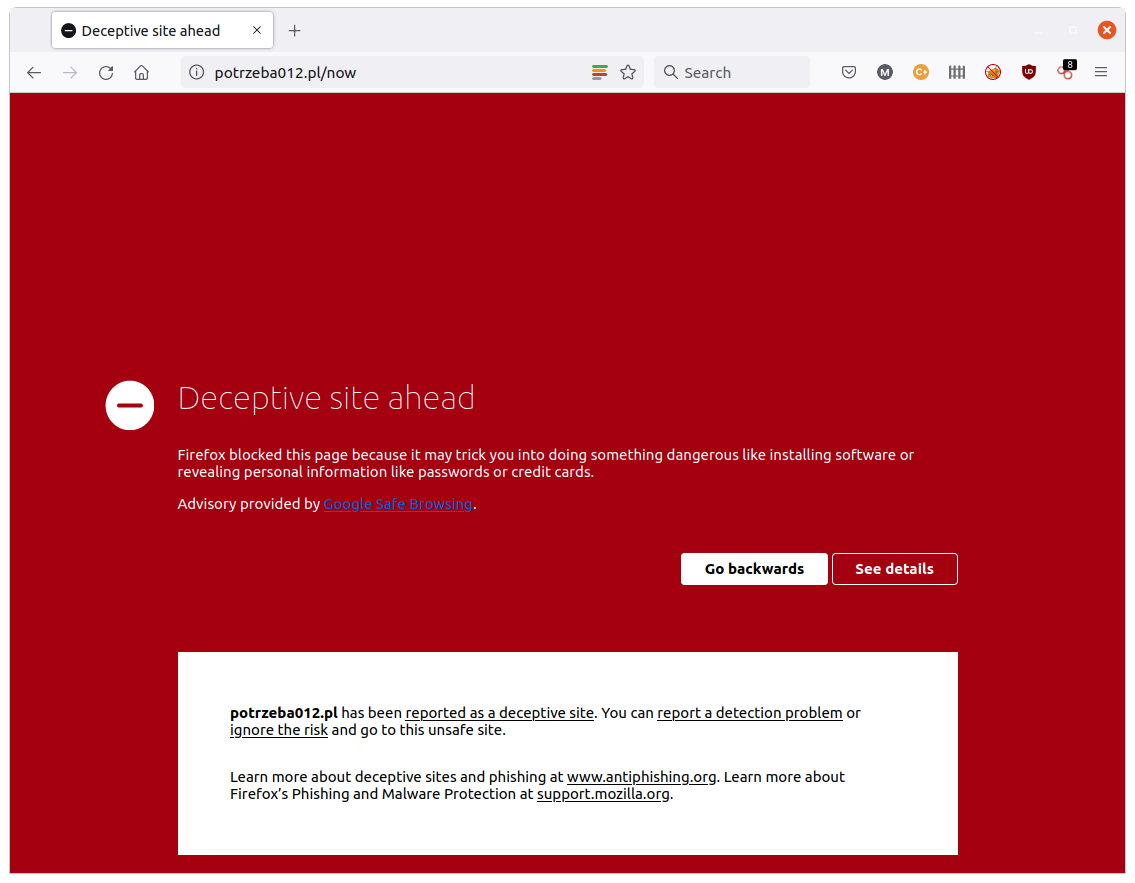

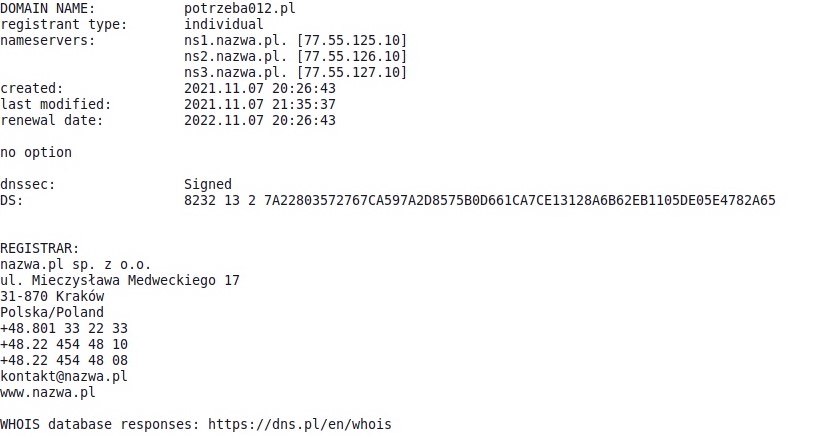

Domena, której dotyczy ten tekst została zarejestrowana trzy dni przed publikacją niniejszego tekstu. Pozytywne jest to, że część operatorów oraz producenci przeglądarek tą konkretnie domenę zdążyli zablokować.